今回は証明書(自己証明書)でレプリケーションを行います。

※使用するサーバはプライマリ、セカンダリ共にWindowsServer2012R2です。

□自己証明書の作成

プライマリサーバでの作業内容

1.makecertを入手します。

※入手方法につきましてはmakecertで検索すれば出てきます。

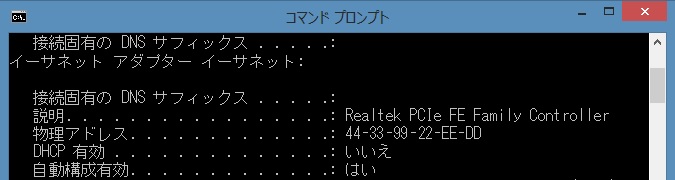

2.コマンドプロンプトを起動します。

3.makecertが配置されているディレクトリに移動します。

例:cd C:\Users\tanaka\Desktop

4.makecert.exe -pe -n "CN=ルート証明書名" -ss root -sr LocalMachine -sky signature -r "ファイル名.cer"と入力します。

例:makecert.exe -pe -n "CN=test1" -ss root -sr LocalMachine -sky signature -r "hyper-vtest1.cer"

5.makecert.exe -pe -n "CN=FQDN(コンピュータ名)" -ss my -sr LocalMachine -sky exchange -eku 1.3.6.1.5.5.7.3.1,1.3.6.1.5.5.7.3.2 -in "上記で設定したルート証明書名" -is root -ir LocalMachine -sp "Microsoft RSA SChannel Cryptographic Provider" -sy 12 "[ファイル名.cer]"と入力します。

例:makecert.exe -pe -n "CN=TESTPC1" -ss my -sr LocalMachine -sky exchange -eku 1.3.6.1.5.5.7.3.1,1.3.6.1.5.5.7.3.2 -in "test1" -is root -ir LocalMachine -sp "Microsoft RSA SChannel Cryptographic Provider" -sy 12 "hyper-vtest2.cer"

これでプライマリサーバのmakecert.exeが保存されているディレクトリにルート証明書(hyper-vtest1.cer)とクライアント証明書(hyper-vtest2.cer)が作成されました。

セカンダリサーバでの作業内容

1.makecertを入手します。

※入手方法につきましてはmakecertで検索すれば出てきます。

2.コマンドプロンプトを起動します。

3.makecertが配置されているディレクトリに移動します。

例:cd C:\Users\tanaka\Desktop

4.makecert.exe -pe -n "CN=ルート証明書名" -ss root -sr LocalMachine -sky signature -r "ファイル名.cer"と入力します。

例:makecert.exe -pe -n "CN=test10" -ss root -sr LocalMachine -sky signature -r "hyper-vtest10.cer"

5.makecert.exe -pe -n "CN=FQDN(コンピュータ名)" -ss my -sr LocalMachine -sky exchange -eku 1.3.6.1.5.5.7.3.1,1.3.6.1.5.5.7.3.2 -in "上記で設定したルート証明書名" -is root -ir LocalMachine -sp "Microsoft RSA SChannel Cryptographic Provider" -sy 12 "[ファイル名.cer]"と入力します。

例:makecert.exe -pe -n "CN=TESTPC10" -ss my -sr LocalMachine -sky exchange -eku 1.3.6.1.5.5.7.3.1,1.3.6.1.5.5.7.3.2 -in "TEST10" -is root -ir LocalMachine -sp "Microsoft RSA SChannel Cryptographic Provider" -sy 12 "hyper-vtest20.cer"

※プライマリ4、5で作成したファイル名とも別々にしてください

※CN=ルート証明書名についてはプライマリ、セカンダリそれぞれ違う名前にしてください。

これでセカンダリサーバのmakecert.exeが保存されているディレクトリにルート証明書(hyper-vtest10.cer)とクライアント証明書(hyper-vtest20.cer)が作成されました。

□作成した自己証明書のインポート

1.対向サーバのルート証明書、クライアント証明書をコピーし入手します。

2.プログラムとファイルの検索でmmcと検索します。

3.ファイル→スナップインの追加と削除の順に選択します。

4.証明書を選択し追加します。

5.コンピュータアカウント、ローカルコンピュータを選択し追加します。

6.信頼されたルート証明機関→証明書の順に選択します。

7.操作→すべてのタスク→インポートの順に選択します。

8.プライマリ、セカンダリそれぞれのルート、クライアント証明書をインポートします。

9.コマンドプロンプトを開き以下を入力します。

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization\Replication" /v DisableCertRevocationCheck /d 1 /t REG_DWORD /f

※HYPER-Vでレプリケーション設定する際注意されるので注意されないようにする設定です。

1~9の作業をプライマリ、セカンダリそれぞれ実施します。

□hostsファイルの編集

Hyper-Vのレプリケーション設定の際、対向サーバとの通信にIPアドレスではなくホスト名で要求されます。

そのためプライマリ、セカンダリそれぞれのhostsファイルに対向IPアドレス、ホスト名を入力し、ホスト名で通信できるようにします。

これでレプリケーション設定の下準備は終わりです。

Hyper-Vのレプリケーション設定は次回になります。